Falha em driver da CheckPoint permite ataques BYOVD contra o Windows

- Orlando Santos Cyber Security Brazil

- 23 de mar.

- 2 min de leitura

Um componente do antivírus ZoneAlarm, da CheckPoint, está sendo explorado por hackers em campanhas maliciosas com o objetivo de burlar as proteções de segurança do Windows.

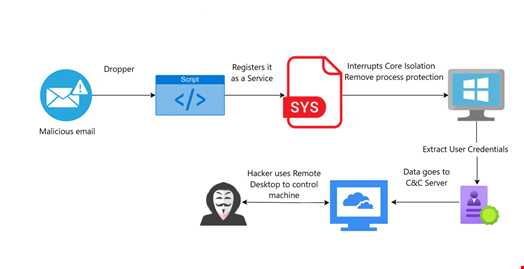

O pesquisador de segurança Nima Bagheri, fundador da Venak Security, divulgou em um relatório de 20 de março os detalhes de um novo ataque do tipo Bring Your Own Vulnerable Driver (BYOVD), no qual os hackers se aproveitam de vulnerabilidades presentes no arquivo de sistema vsdatant.sys, parte do software ZoneAlarm da CheckPoint Software Technologies.

Esse tipo de ataque é possível porque, assim como outras soluções de segurança para endpoints, o driver vsdatant.sys opera com privilégios elevados no kernel do sistema. Isso permite ao driver acessar e modificar componentes sensíveis do sistema, interceptar chamadas e potencialmente contornar medidas de segurança, tendo um alto grau de controle sobre o sistema operacional.

Além disso, como o driver é legítimo e possui assinatura digital válida, soluções antivírus e ferramentas de detecção e resposta em endpoints (EDR) geralmente consideram suas atividades como seguras. Esses dois fatores tornam esse tipo de ataque viável e perigoso.

Violação da Proteção de Integridade de Memória do Windows

Segundo o relatório de Bagheri, a versão 14.1.32.0 do driver, lançada em 2016, contém diversas vulnerabilidades — que, por motivos de segurança, não foram detalhadas. Essas falhas foram utilizadas por hackers para desativar a funcionalidade Memory Integrity do Windows, um recurso de segurança que protege processos críticos ao isolá-los em um ambiente virtualizado, dificultando a injeção de código malicioso.

Com essa proteção desativada, os invasores conseguiram acesso total ao sistema comprometido, incluindo informações sensíveis como senhas de usuários e credenciais armazenadas. Esses dados foram exfiltrados, abrindo espaço para novas formas de exploração. Além disso, os hackers estabeleceram conexões via RDP (Remote Desktop Protocol) nos sistemas infectados, garantindo acesso persistente às máquinas comprometidas.

Bagheri informou que a versão mais recente do driver vsdatant.sys não apresenta as mesmas vulnerabilidades e recomenda que os usuários do ZoneAlarm atualizem o software o quanto antes. A CheckPoint foi informada previamente sobre a falha e respondeu que os drivers vulneráveis não são utilizados nas versões atuais dos produtos.

Em declaração à Infosecurity, um porta-voz da CheckPoint afirmou: “O driver vulnerável citado pela Venak Security está obsoleto e não é mais utilizado nas versões atuais dos nossos produtos. Usuários que utilizam as versões mais recentes do ZoneAlarm ou do Harmony Endpoint não são afetados, pois estas já incluem drivers atualizados que corrigem esse problema.” A empresa ainda reforçou que versões lançadas nos últimos oito anos não são vulneráveis, e recomenda que os usuários mantenham seus softwares atualizados para garantir proteção contra ataques do tipo BYOVD.

Via - ISM

Comentários