Malware "Fileless" EggStreme é usado em ataque contra sistemas militares Filipinos aumentando as tenões geopolíticas com a China

- Orlando Santos Cyber Security Brazil

- 10 de set.

- 3 min de leitura

Um avançado grupo hacker patrocinado pela China foi identificado como responsável por um ataque cibernético a uma empresa militar nas Filipinas, utilizando uma estrutura de malware "fileless" (sem arquivo) previamente indocumentada, denominada EggStreme.

Este ataque demonstra uma sofisticação crescente em táticas de espionagem cibernética, com o objetivo de realizar vigilância persistente e furtiva.

A Ameaça Indetectável: EggStreme

O EggStreme é um conjunto de ferramentas de múltiplos estágios que realiza espionagem persistente e discreta, injetando código malicioso diretamente na memória e aproveitando o carregamento lateral de DLL para executar seus payloads. Segundo Bogdan Zavadovschi, pesquisador da Bitdefender, que detalhou a descoberta em um relatório exclusivo para o The Hacker News, o componente principal, o EggStremeAgent, funciona como um backdoor completo, permitindo amplo reconhecimento do sistema, movimentação lateral dentro da rede e roubo de dados por meio de um keylogger injetado.

A escolha das Filipinas como alvo é um padrão recorrente para hackers patrocinados pelo estado chinês. Este direcionamento é frequentemente observado no contexto das tensões geopolíticas e disputas territoriais no Mar da China Meridional, que envolvem China, Vietnã, Filipinas, Taiwan, Malásia e Brunei.

Arquitetura Complexa e Persistência Resiliente

A Bitdefender, fornecedora romena de segurança cibernética que detectou os primeiros sinais de atividade maliciosa no início de 2024, descreve o EggStreme como um conjunto altamente integrado de componentes. Ele foi projetado para estabelecer uma "posição resiliente" nas máquinas infectadas.

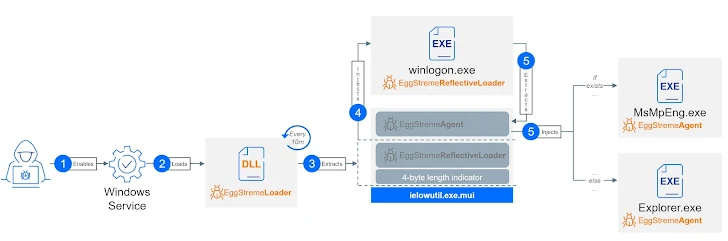

A operação de múltiplos estágios inicia com um payload chamado EggStremeFuel ("mscorsvc.dll"), que realiza o perfilamento do sistema e implanta o EggStremeLoader para configurar a persistência. Este, por sua vez, aciona o EggStremeReflectiveLoader, que finalmente executa o EggStremeAgent.

O EggStremeFuel estabelece um canal de comunicação com um servidor de comando e controle (C2), permitindo a coleta de informações, execução de comandos, leitura e exfiltração de arquivos, e o envio do endereço IP externo do sistema comprometido.

O EggStremeAgent, considerado o "sistema nervoso central" da estrutura, monitora novas sessões de usuário e injeta um keylogger, o EggStremeKeylogger, em cada sessão para coletar dados sensíveis. Ele se comunica com um servidor C2 usando o protocolo Google Remote Procedure Call (gRPC) e suporta 58 comandos, permitindo uma vasta gama de recursos, como descoberta de rede, escalonamento de privilégios, movimento lateral e injeção de payloads adicionais, incluindo um implante auxiliar codinome EggStremeWizard ("xwizards.dll").

Este implante secundário oferece acesso reverso ao shell e funcionalidades de upload/download de arquivos, incorporando uma lista de múltiplos servidores C2 para aumentar a resiliência da comunicação.

Táticas de Evasão e Furtividade

Uma característica notável do EggStreme é sua natureza "fileless", o que significa que o código malicioso é carregado e executado diretamente na memória, sem deixar rastros no disco. Isso, combinado com o uso intenso de carregamento lateral de DLL – onde os hackers abusam do carregamento de binários legítimos para carregar DLLs maliciosas – e um sofisticado fluxo de execução em múltiplos estágios, permite que a estrutura opere com um perfil extremamente baixo.

"Isso, somado ao uso intenso de carregamento lateral de DLL e ao sofisticado fluxo de execução em vários estágios, permite que a estrutura opere com baixo perfil, o que a torna uma ameaça significativa e persistente", afirmou a Bitdefender. A atividade também se caracteriza pelo uso do utilitário proxy Stowaway para estabelecer uma base de rede interna, complicando ainda mais a detecção.

O EggStreme representa uma ameaça altamente sofisticada e multicomponente, projetada para obter acesso persistente, movimentação lateral e exfiltração de dados, demonstrando um conhecimento avançado de técnicas defensivas modernas por parte dos invasores.

Via - THN

Comentários