MadeYouReset: A nova vulnerabilidade HTTP/2 que Bypassa defesas de ataques DoS

- Orlando Santos Cyber Security Brazil

- 17 de ago.

- 3 min de leitura

Uma nova técnica de ataque cibernético chamada “MadeYouReset” foi descoberta, permitindo que hackers enganem servidores HTTP/2 para que eles mesmos reiniciem suas próprias transmissões de dados (streams). Essa abordagem silenciosa consegue contornar as defesas criadas para mitigar os ataques “Rapid Reset” e, por isso, merece atenção urgente de administradores de sistemas e profissionais de segurança.

Do Rapid Reset ao MadeYouReset: Uma Evolução do Ataque

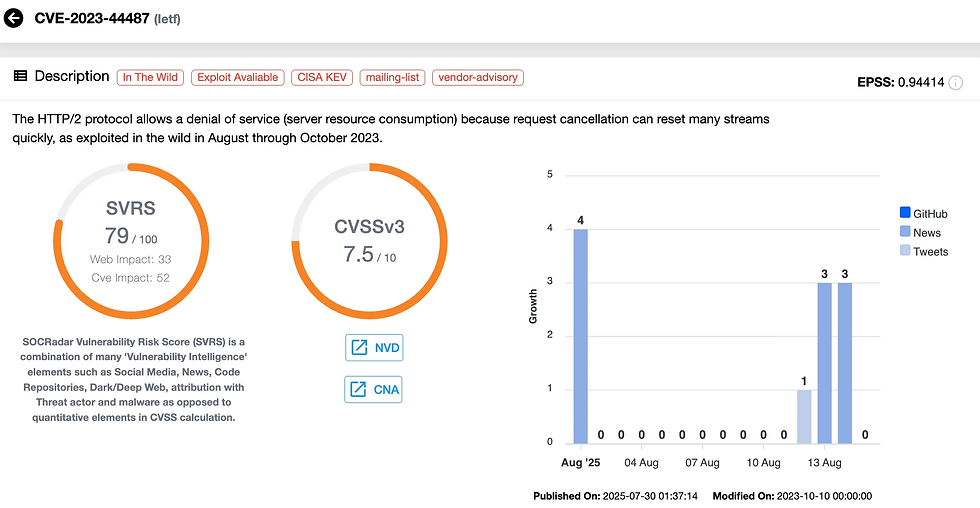

Em 2023, a vulnerabilidade CVE-2023-44487, conhecida como “Rapid Reset”, revelou que a abertura e o fechamento rápidos de múltiplas transmissões HTTP/2 podiam sobrecarregar os servidores, mesmo que o protocolo as marcasse como “fechadas”. Para combater isso, provedores de serviços e empresas implementaram defesas como limites de taxa para requisições de reset (RST_STREAM), restrições no número de transmissões simultâneas e monitoramento para atividades suspeitas.

O MadeYouReset mantém o mesmo efeito de negação de serviço (DoS), mas muda a assinatura do ataque. Em vez de enviar comandos de reset explícitos, o invasor envia frames HTTP/2 que parecem normais, mas causam pequenas violações de protocolo. Em resposta, o servidor é forçado a reiniciar as transmissões por conta própria, o que consome recursos e aumenta a pressão sobre o sistema. O resultado é um ataque DoS tão eficaz quanto o Rapid Reset, mas com um "barulho" muito menor, dificultando a detecção.

O Que Torna o MadeYouReset Tão Perigoso?

A principal novidade é a sua discrição. Em vez de inundar o servidor com comandos de reset, o MadeYouReset age de forma mais sutil. O hacker envia dados que, à primeira vista, parecem corretos, mas que geram inconsistências internas. Esses cenários de "limite" forçam o servidor a emitir seus próprios resets e, em alguns casos, até a encerrar a conexão inteira.

Quando repetida rapidamente em várias transmissões, a técnica imita o dano do Rapid Reset, mas sem a assinatura óbvia que os sistemas de segurança estão acostumados a procurar.

As principais táticas utilizadas pelos hackers incluem:

Estouro de janela (Window overflow): Aumentar o limite de controle de fluxo além do permitido, o que força um reset.

Incremento zero (Zero increment): Enviar um frame de atualização de janela (WINDOW_UPDATE) com valor zero, o que é proibido pela especificação, gerando um erro.

Uso indevido de transmissão semi-fechada (Half-closed stream misuse): Continuar enviando dados ou cabeçalhos para uma transmissão que deveria estar inativa.

Incompatibilidade de tamanho de prioridade (PRIORITY size mismatch): Enviar um frame de prioridade com o tamanho incorreto, forçando o servidor a corrigi-lo com um reset.

Essas táticas podem enganar os servidores, que "pensam" ter liberado a capacidade de transmissão, enquanto continuam consumindo CPU e memória, podendo até mesmo travar o sistema.

Quem Está Afetado e Como se Proteger?

Diversas plataformas populares foram identificadas como vulneráveis e as correções já estão sendo liberadas. As principais CVEs (Vulnerabilidades e Exposições Comuns) a serem monitoradas são:

Identificador geral: CVE-2025-8671 (identificador guarda-chuva para a família de vulnerabilidades).

Apache Tomcat: CVE-2025-48989.

Netty: CVE-2025-55163.

F5 BIG-IP: CVE-2025-54500.

IBM WebSphere Application Server Liberty: CVE-2025-36047.

Jetty: Consulte os canais oficiais para as correções específicas.

Para se defender do ataque MadeYouReset, as equipes de segurança devem adotar as seguintes medidas:

Aplique as correções dos fornecedores: Siga os boletins de segurança do seu fornecedor de HTTP/2, reverse proxy ou CDN para aplicar as correções relacionadas à CVE-2025-8671 e outras vulnerabilidades associadas.

Endureça o tratamento de protocolo: Valide os frames recebidos o mais cedo possível, rejeitando qualquer um que possa criar estados ilegais.

Monitore sinais sutis: Crie alertas para rastrear picos em erros de nível de conexão (PROTOCOL_ERROR, GOAWAY) e resets iniciados pelo servidor, especialmente na ausência de resets do cliente.

Limite as taxas de erro: Coloque um limite no número de erros de protocolo permitidos por conexão ou IP para evitar o esgotamento de recursos.

Use proteção a montante: Se o seu tráfego HTTP/2 passa por um CDN ou WAF com mitigações para Rapid Reset ou MadeYouReset, ative-as enquanto os servidores de origem estão sendo corrigidos.

Para uma proteção mais robusta, as empresas podem combinar a gestão de vulnerabilidades com o gerenciamento de superfície de ataque (Attack Surface Management), que mapeia continuamente os ativos expostos e prioriza a aplicação de correções com base no risco real. Isso transforma a defesa em um sistema adaptável e proativo.

Via - SocRadar

Comentários