Hackers Iranianos exploram mais de 100 contas de e-mail de embaixadas em campanha de Phishing

- Orlando Santos Cyber Security Brazil

- 3 de set.

- 2 min de leitura

Um grupo de hackers iraniano está por trás de uma campanha "coordenada" e de "ondas múltiplas" de spear-phishing direcionada a embaixadas e consulados na Europa e em outras regiões do mundo. A atividade foi atribuída pela empresa de segurança cibernética israelense Dream a hackers alinhados ao Irã, conectados a operações ofensivas mais amplas realizadas por um grupo conhecido como Homeland Justice.

"E-mails foram enviados a múltiplos destinatários governamentais em nível mundial, disfarçados de comunicações diplomáticas legítimas", afirmou a empresa. "As evidências apontam para um esforço de espionagem regional mais amplo, visando entidades diplomáticas e governamentais em um momento de alta tensão geopolítica."

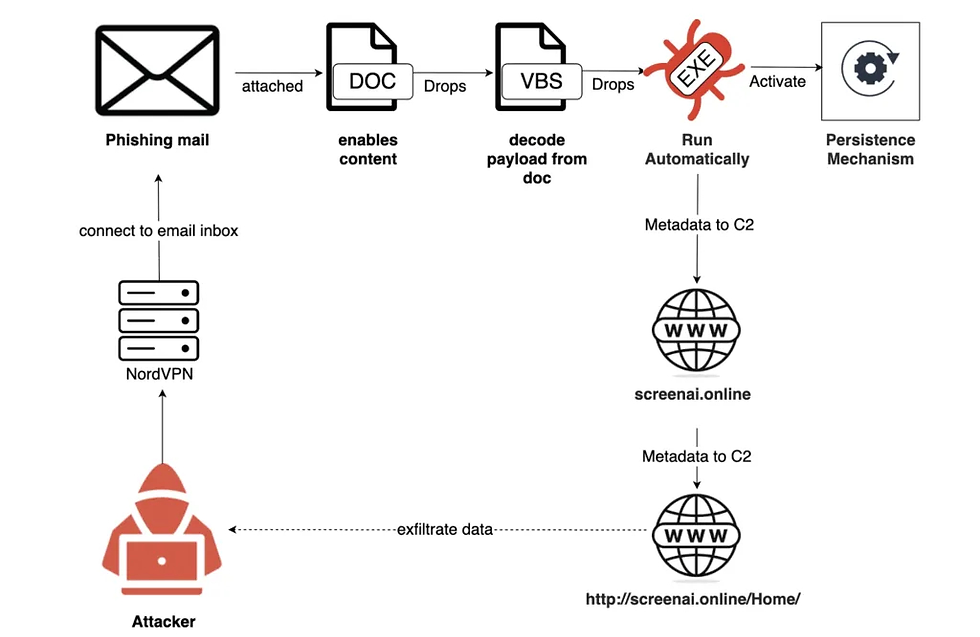

O ataque envolve e-mails de spear-phishing com temas relacionados às tensões geopolíticas entre Irã e Israel. As mensagens continham um arquivo malicioso do Microsoft Word que, ao ser aberto, solicitava que o destinatário "Habilitasse Conteúdo". Ao fazer isso, uma macro Visual Basic for Applications (VBA) é executada, implantando a carga útil do malware.

De acordo com a Dream, as mensagens foram enviadas para embaixadas, consulados e organizações internacionais em todo o Oriente Médio, África, Europa, Ásia e nas Américas, indicando que a atividade lançou uma ampla rede de phishing. Embaixadas europeias e organizações africanas teriam sido os alvos mais visados.

Para dar um ar de credibilidade, as mensagens digitais foram enviadas de 104 endereços de e-mail únicos comprometidos, pertencentes a autoridades e entidades pseudogovernamentais. Pelo menos alguns dos e-mails se originaram de uma caixa de correio hackeada pertencente ao Ministério de Relações Exteriores de Omã em Paris.

"O conteúdo isca fazia referência consistente a comunicações urgentes do Ministério das Relações Exteriores, transmitia autoridade e explorava a prática comum de habilitar macros para acessar conteúdo, características de uma operação de espionagem bem planejada que deliberadamente mascarou sua autoria", explicou a Dream.

O objetivo final desses ataques é implantar, por meio da macro VBA, um arquivo executável que pode estabelecer persistência, entrar em contato com um servidor de comando e controle (C2) e coletar informações do sistema.

A empresa de segurança cibernética ClearSky, que também detalhou alguns aspectos da campanha, disse que os e-mails de phishing foram enviados para vários ministérios de relações exteriores. "Técnicas de ofuscação semelhantes foram usadas por hackers iranianos em 2023, quando eles visaram o grupo Mojahedin-e-Khalq na Albânia", declarou a empresa. "Avaliamos com confiança moderada que esta atividade está ligada aos mesmos hackers iranianos."

Via - THN

Comentários