10 pacotes npm roubaram credenciais de desenvolvedores no Windows, macOS e Linux

- Orlando Santos Cyber Security Brazil

- 29 de out.

- 2 min de leitura

Pesquisadores descobriram um conjunto de 10 pacotes maliciosos publicados no repositório npm que entregavam um esquema multi-estágio de roubo de credenciais direcionado a sistemas Windows, Linux e macOS.

Segundo a equipe de pesquisa da Socket, os pacotes usavam múltiplas camadas de ofuscação, exibiam um CAPTCHA falso para aparentar legitimidade, identificavam vítimas por endereço IP e faziam o download de um ladrão de informações empacotado com PyInstaller com cerca de 24 MB.

Os pacotes foram publicados em 4 de julho de 2025 e, antes da remoção, acumularam cerca de 9.900 downloads no total, segundo levantamento público sobre a campanha. Entre os nomes detectados estão versões com erros de digitação (typosquatting) que imitam bibliotecas populares do ecossistema JavaScript:deezcord.js, dezcord.js, dizcordjs, etherdjs, ethesjs, ethetsjs, nodemonjs, react-router-dom.js, typescriptjs e zustand.js.

Como a campanha funcionava

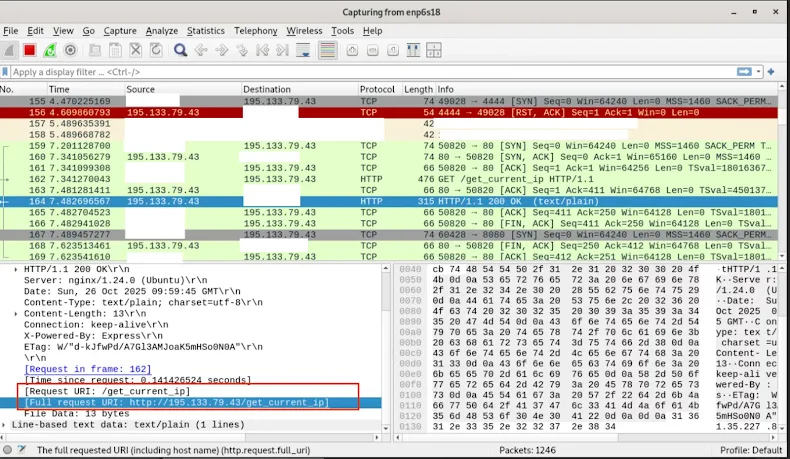

A operação se disfarçava como pacotes legítimos: durante a instalação, um gancho pós-instalação executava um script chamado install.js que acionava automaticamente a carga maliciosa. Para enganar desenvolvedores desatentos, o instalador abria uma nova janela de terminal com um prompt CAPTCHA falso e mensagens que simulavam uma instalação legítima — enquanto, em segundo plano, o pacote coletava o IP da vítima e enviava a informação para um servidor de comando e controle antes de baixar o payload principal.

O componente JavaScript responsável pelo primeiro estágio (identificado como app.js) estava protegido por quatro camadas de ofuscação: cifra XOR com chave gerada dinamicamente, codificação de URL da carga útil, e uso de aritmética em hexadecimal e octal para confundir a análise. Esse artifício tinha por objetivo retardar a engenharia reversa e dificultar a detecção por scanners automáticos. Em seguida, o instalador baixa e executa um binário de 24 MB (empacotado com PyInstaller) que funciona como um ladrão abrangente de informações.

O que o ladrão de credenciais fazia

O binário final, descrito pelos pesquisadores, escaneava a máquina em busca de segredos e coletava: tokens de autenticação, cookies de sessão de navegadores, arquivos de configuração, chaves SSH e credenciais armazenadas nos chaveiros do sistema operacional. Para extrair senhas e logins dos armazenamentos nativos, o malware fazia uso da biblioteca keyring (npm) e implementações específicas por plataforma, permitindo que credenciais fossem lidas e exfiltradas em texto claro. Os dados recolhidos eram compactados em um arquivo ZIP e enviados ao servidor remoto controlado pelos invasores.

Os pesquisadores alertam que, ao atingir o chaveiro do sistema — local onde aplicativos legítimos guardam credenciais de serviços como clientes de e-mail, ferramentas de sincronização em nuvem, VPNs e gerenciadores de senha — o invasor pode obter acesso imediato a contas corporativas, armazenamento de arquivos e bancos de dados de produção, sem precisar quebrar senhas individualmente. Esse vetor é especialmente perigoso porque muitas aplicações confiam no armazenamento nativo do sistema para autenticação contínua.

Reação e recomendações

Depois da denúncia, os pacotes foram removidos do registro npm, mas a pesquisa ressalta que a técnica de typosquatting continua sendo um método eficaz para atingir desenvolvedores e pipelines de CI/CD.

Pesquisadores e equipes de segurança recomendam: verificar cuidadosamente os nomes de pacotes antes da instalação, preferir dependências assinadas ou fontes confiáveis, executar auditorias de dependência, evitar instalações com privilégios elevados quando desnecessárias e rotacionar credenciais caso um pacote suspeito tenha sido instalado. Também é aconselhável escanear máquinas de desenvolvimento em busca de artefatos conhecidos e habilitar autenticação multifator em serviços críticos.

Via - THN

Comentários